untuk melihat cara aktivasi/crack win 8 coba klik disini 😛 😛 😛

Author Archives: alfibriiefly

Cara install linux debian

untuk melihat cara cara menginstall linux debian coba anda klik disini 🙂

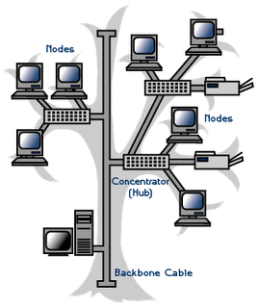

pengertian jaringan komputer dan jenis jenisnya

Jaringan Komputer adalah sekelompok komputer otonom yang saling berhubungan antara satu dengan lainnya menggunakan protokol komunikasi melalui media komunikasi sehingga dapat saling berbagi informasi, program – program, penggunaan bersama perangkat keras seperti printer, harddisk, dan sebagainya. Selain itu jaringan komputer bisa diartikan sebagai kumpulan sejumlah terminal komunikasi yang berada diberbagai lokasi yang terdiri dari lebih satu komputer yang saling berhubungan.

Media jaringan komputer dapat melalui kabel-kabel atau tanpa kabel sehingga memungkinkan pengguna jaringan komputer dapat saling melakukan pertukaran informasi, seperti dokumen dan data, dapat juga melakukan pencetakan pada printer yang sama dan bersama-sama memakai perangkat keras dan perangkat lunak yang terhubung dengan jaringan. Setiap komputer, ataupun perangkat-perangkat yang terhubung dalam suatu jaringan disebut dengan node. Dalam sebuah jaringan komputer dapat mempunyai dua, puluhan, ribuan atau bahkan jutaan node.

Konsep jaringan komputer lahir pada tahun 1940-an di Amerika dari sebuah proyek pengembangan komputer MODEL I di laboratorium Bell dan group riset Harvard University yang dipimpin profesor H. Aiken. Pada mulanya proyek tersebut hanyalah ingin memanfaatkan sebuah perangkat komputer yang harus dipakai bersama. Untuk mengerjakan beberapa proses tanpa banyak membuang waktu kosong dibuatlah proses beruntun (Batch Processing), sehingga beberapa program bisa dijalankan dalam sebuah komputer dengan dengan kaidah antrian.

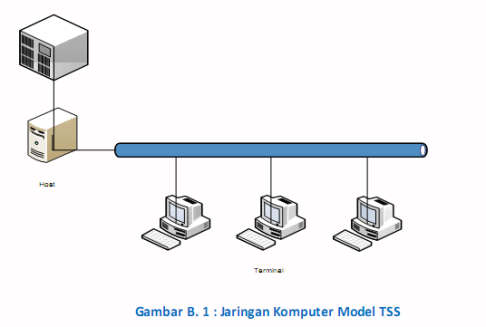

Ditahun 1950-an ketika jenis komputer mulai membesar sampai terciptanya super komputer, maka sebuah komputer mesti melayani beberapa terminal. (Lihat Gambar 1.) Untuk itu ditemukan konsep distribusi proses berdasarkan waktu yang dikenal dengan nama TSS (Time Sharing System), maka untuk pertama kali bentuk jaringan (network) komputer diaplikasikan. Pada sistem TSS beberapa terminal terhubung secara seri ke sebuah host komputer. Dalam proses TSS mulai nampak perpaduan teknologi komputer dan teknologi telekomunikasi yang pada awalnya berkembang sendiri-sendiri.

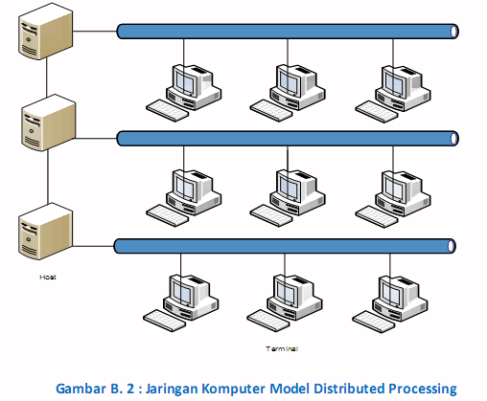

Memasuki tahun 1970-an, setelah beban pekerjaan bertambah banyak dan harga perangkat komputer besar mulai terasa sangat mahal, maka mulailah digunakan konsep proses distribusi (Distributed Processing). Seperti pada (Gambar B. 2). dalam proses ini beberapa host komputer mengerjakan sebuah pekerjaan besar secara paralel untuk melayani beberapa terminal yang tersambung secara seri disetiap host komputer. Dala proses distribusi sudah mutlak diperlukan perpaduan yang mendalam antara teknologi komputer dan telekomunikasi, karena selain proses yang harus didistribusikan, semua host komputer wajib melayani terminal-terminalnya dalam satu perintah dari komputer pusat.

Selanjutnya ketika harga-harga komputer kecil sudah mulai menurun dan konsep proses distribusi sudah matang, maka penggunaan komputer dan jaringannya sudah mulai beragam dari mulai menangani proses bersama maupun komunikasi antar komputer (Peer to Peer System) saja tanpa melalui komputer pusat. Untuk itu mulailah berkembang teknologi jaringan lokal yang dikenal dengan sebutan LAN. Demikian pula ketika Internet mulai diperkenalkan, maka sebagian besar LAN yang berdiri sendiri mulai berhubungan dan terbentuklah jaringan raksasa WAN.

Secara umum Jarigan Komputer terdiri atas lima jenis…., yaitu sebagai berikut :

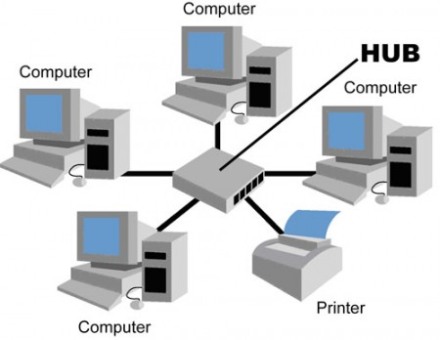

1. Local Area Network (LAN)

Merupakan jaringan milik pribadi di dalam sebuah gedung atau kampus yang berukuran sampai beberapa meter. LAN seringkali digunakan untuk menghubungkan komputer-komputer pribadi dan workstatioan dalam kantor suatu perusahaan atau pabrik- pabrik untuk memakai sumber daya (resaource, misalnya printer) secara bersama-sama dan saling bertukar informasi. Nahh ini adalah contoh dari Jaringan LAN.

2. Metropolitan Area Network (MAN)

Metropolitan Area Network (MAN), pada dasarnya merupakan versi LAN yang berukuran lebih besar dan biasanya menggunakan teknologi yang sama dengan LAN. MAN dapat mencakup kantor- kantor perusahaan yang terletak berdekatan atau juga sebuah kota dan dapat di manfaatkan untuk keperluan pribadi (swasta) atau umum. MAN mampu menunjang daya dan suara, bahkan dapat berhubungan dengan jaringan Televisi Kabel. Seperti ini niee gambaran dari jaringan MAN.

3. Wide Area Network (WAN)

Wide Area Network hampir sama dengan MAN ataupun LAN tetapi jaringan ini mencakup daerah geografis yang luas, seringkali mancakup sebuah negara bahkan antar benua. WAN terdiri dari kumpulan mesin- mesin yang bertujuan utuk menjalankan Program-program (Aplikasi) pemakai.

Manfaat jaringan komputer :

- Sharing resources

bertujuan agar seluruh program, peralatan atau peripheral lainnya dapat dimanfaatkan oleh setiap orang yang ada pada jaringan komputer tanpa terpengaruh oleh lokasi maupun pengaruh dari pemakai.

- Media Komunikasi

Jaringan komputer memungkinkan terjadinya komunikasi antar pengguna, baik untuk teleconference maupun untuk mengirim pesan atau informasi yang penting lainnya.

- Integrasi Data

Jaringan komputer dapat mencegah ketergantungan pada komputer pusat, karena setiap proses data tidak harus dilakukan pada satu komputer saja, melainkan dapat didistribusikan ke tempat lainnya. Oleh sebab inilah maka dapat terbentuk data yang terintegrasi yang memudahkan pemakai untuk memperoleh dan mengolah informasi setiap saat.

- Pengembangan dan Pemeliharaan

Pengembangan peralatan dapat dilakukan dengan mudah dan menghemat biaya, karena setiap pembelian komponen seperti printer, maka tidak perlu membeli printer sejumlah komputer yang ada tetapi cukup satu buah karena printer itu dapat digunakan secara bersama – sama. Jaringan komputer juga memudahkan pemakai dalam merawat harddisk dan peralatan lainnya, misalnya untuk memberikan perlindungan terhadap serangan virus maka pemakai cukup memusatkan perhatian pada harddisk yang ada pada komputer pusat.

- Keamanan Data

Sistem Jaringan Komputer dapat memberikan perlindungan terhadap data. Karena pemberian dan pengaturan hak akses kepada para pemakai, serta teknik perlindungan terhadap harddisk sehingga data mendapatkan perlindungan yang efektif.

- Sumber Daya Lebih Efisien dan Informasi Terkini

MACAM-MACAM TOPOLOGI DAN PENGERTIANNYA

1. Topologi Star

Topologi bintang merupakan bentuk topologi jaringan yang berupa konvergensi dari node tengah ke setiap node atau pengguna. Topologi jaringan bintang termasuk topologi jaringan dengan biaya menengah.

- Kerusakan pada satu saluran hanya akan memengaruhi jaringan pada saluran tersebut dan station yang terpaut.

- Tingkat keamanan termasuk tinggi.

- Tahan terhadap lalu lintas jaringan yang sibuk.

- Penambahan dan pengurangan station dapat dilakukan dengan mudah.

- Akses Kontrol terpusat.

- Kemudahan deteksi dan isolasi kesalahan/kerusakan pengelolaan jaringan.

- Paling fleksibel.

- Kemudahan deteksi dan isolasi kesalahan/kerusakan pengelolaan jaringan.

- Tingkat keamanan termasuk tinggi.

- Bila salah satu komputer mati, tidak akan mengganggu komputer yang lain.

- Jika node tengah mengalami kerusakan, maka seluruh rangkaian akan berhenti

- Boros dalam pemakaian kabel.

- HUB jadi elemen kritis karena kontrol terpusat.

- Perlu penanganan Khusus.

- Kontrol Terpusat (hub) jadi elemen kritis.

- Hemat kabel , pastinya kan hanya mengunakan 1 kabel tunggal

- Layout kabel sederhana.

- Pengembangan jaringan atau panambahan workstation baru dapat dilakukan dengan mudah tanpa mengganggu workstation yag lain

- deteksi dan isolasi kesalahan sangat kecil

- Sering terjadi tabrakan file data

- Untuk pengembangan ke arah yang lebih luas mengalami hambatan.

- Hemat kabel

- Tidak akan terjadi tabrakan pengiriman data (collision), karena pada satu waktu hanya satu node yang dapat mengirimkan data

- Biaya untuk membangun topologi ini lebih murah

- Mudah untuk membangunnya

- Semua komputer yang terkoneksi statusnya sama

- Jika ada kabel yang putus semua komputer tidak dapat digunakan.

- Sulit untuk mengembangkan kearah yang lebih luas.

-

Sulit mendeteksi kerusakan

- Diperlukan penanganan dan pengelolaan khusus bandels

- Dapat terbentuknya suatu kelompok yang dibutuhkan pada setiap saat. Sebagai contoh, perusahaan dapat membentuk kelompok yang terdiri atas terminal pembukuan, serta pada kelompok lain dibentuk untuk terminal penjualan

- Seperti topologi star perangkat terhubung pada pusat pengendali /HUB.

- opologi tree ini memiliki keunggulan lebih mampu menjangkau jarak yang lebih jauh dengan mengaktifkan fungsi Repeater yang dimiliki oleh HUB.

- Kabel yang digunakan menjadi lebih banyak sehingga diperlukan perencanaan yang matang dalam pengaturannya , termasuk di dalamnya adalah tata letak ruangan.

- Cara kerja jaringan pohon ini relatif menjadi lambat.

Apabila simpul yang lebih tinggi kemudian tidak berfungsi, maka kelompok lainnya yang berada dibawahnya akhirnya juga menjadi tidak efektif.

5. Topologi Mesh

Topologi Mesh adalah suatu topologi yang memang didisain untuk memiliki tingkat restorasi dengan berbagai alternatif rute atau penjaluran yang biasanya disiapkan dengan dukungan

- Hubungan dedicated links menjamin data langsung dikirimkan ke komputer tujuan tanpa harus melalui komputer lainnya sehingga dapat lebih cepat karena satu link digunakan khusus untuk berkomunikasi dengan komputer yang dituju saja (tidak digunakan secara beramai-ramai/sharing).

- Memiliki sifat Robust, yaitu Apabila terjadi gangguan pada koneksi komputer A dengan komputer B karena rusaknya kabel koneksi (links) antara A dan B, maka gangguan tersebut tidak akan memengaruhi koneksi komputer A dengan komputer lainnya.

- Privacy dan security pada topologi mesh lebih terjamin, karena komunikasi yang terjadi antara dua komputer tidak akan dapat diakses oleh komputer lainnya.

- Memudahkan proses identifikasi permasalahan pada saat terjadi kerusakan koneksi antar komputer.

- Terjaminnya kapasitas channel komunikasi, karena memiliki hubungan yang berlebih.

- Memudahkan proses identifikasi kesalahan

- Jika ingin mengirimkan data ke komputer tujuan, tidak membutuhkan komputer lain (langsung sampai ke tujuan)

KEKURANGAN

- Membutuhkan banyak kabel dan Port I/O. semakin banyak komputer di dalam topologi mesh maka diperlukan semakin banyak kabel links dan port I/O (lihat rumus penghitungan

- .Sulitnya pada saat melakukan instalasi dan melakukan konfigurasi ulang saat jumlah komputer dan Peralatan -peralatan yang terhubung semakin meningkat jumlahnya

- Biaya yang besar untuk memelihara hubungan yang berlebih.

sekian

mengenal tentang kelas kelas ip address

kelas – Kelas IP Address

a. Kelas A

Range IP Address : 1.xxx.xxx.xxx sampai 126.xxx.xxx.xxx

Jumlah Network ID : 126

Jumlah Host ID (IP) : 16.777.214 pada tiap jaringan kelas A

Network ID : IP Address Kelompok satu

Host ID : IP Address Kelompok dua, tiga dan empat

Subnet Musk : 255.0.0.0

b. Kelas B

Range IP Address : 128.0.xxx.xxx sampai 191.155.xxx.xxx

Jumlah Network ID : 16.384

Jumlah Host ID (IP) : 65.532 pada tiap jaringan kelas B

Network ID : IP Address Kelompok satu dan dua

Host ID : IP Address Kelompok tiga dan empat

Subnet Musk : 255.255.0.0

c. Kelas C

Range IP Address : 192.0.0.xxx sampai 223.255.255.xxx

Jumlah Network ID : 2.097.152

Jumlah Host ID (IP) : 254 pada tiap jaringan kelas C

Network ID : IP Address Kelompok satu, dua dan tiga

Host ID : IP Address Kelompok empat

Subnet Musk : 255.255.255.0

KELAS D

Pada jaringan IP Address kelas D, 4 bit pertama dari IP Address ini adalah 1 1 1 0. Sedangkan bit sisanya digunakan untuk grup host pada jaringan dengan range IP antara 224.0.0.0 – 239.255.255.255. IP Address Kelas D digunakan untuk multicasting, yaitu pemakaian aplikasi secara bersama-sama oleh sejumlah komputer. Multicasting berfungsi untuk mengirimkan informasi pada nomor host register. Host-host dikelompokkan dengan meregistrasi atau mendaftarkan dirinya kepada router lokal dengan menggunakan alamat multicast dari range alamat IP Address kelas D. Salah satu penggunaan multicast address pada internet saat ini adalah aplikasi real time video conference yang melibatkan lebih dari dua host (multipoint) dengan menggunakan Mbone (Multicast Backbone).

KELAS E

Pada jaringan IP Address kelas E, 4 bit pertama dari IP Address ini adalah 1 1 1 1. IP address kelas E mempunyai range antara 240.0.0.0 – 254.255.255.255. IP Address kelas E merupakan kelas IP address eksperimen yang dipersiapkan untuk peng¬gunaan IP Address di masa yang akan datang.

SUBNETTING

Subnetting adalah pembagian suatu kelompok alamat IP menjadi beberapa network ID lain dengan jumlah anggota jaringan yang lebih kecil, yang disebut subnet (subnetwork).

Subnet Mask merupakan angka biner 32 bit yang digunakan untuk :

•Membedakan antara network ID dengan host ID.

•Menunjukkan letak suatu host, apakah host tersebut berada pada jaringan luar atau jaringan lokal.

Subnet Mask

Subnet mask digunakan untuk membedakan network ID dan Host ID. Pada subnet mask bagian host ID pada network ID masing – masing kelas akan di set 0. contoh : IP address kelas A adalah dimulai dari 1 sampai dengan 126 maka setelah itu adalah Host ID (IP Address Kelompok dua, tiga dan empat) maka subnet masknya adalah 255.0.0.0. kelas B subnet mask nya adalah 255.255.0.0 dan kelas C adalah 255.255.255.0

Tujuan dalam melakukan subnetting ini adalah :

•Membagi satu kelas netwok atas sejumlah subnetwork dengan arti membagi suatu kelas jaringan menjadi bagian-bagian yang lebih kecil.

•Menempatkan suatu host, apakah berada dalam satu jaringan atau tidak.

•Untuk mengatasi masalah perbedaaan hardware dengan topologi fisik jaringan.

•Penggunaan IP Address yang lebih efisien.

Ada dua pendekatan dalam melakukan pembentukan subnet, yaitu :

•Berdasarkan jumlah jaringan yang akan dibentuk.

•Berdasarkan jumlah host yang dibentuk dalam jaringan.

Kedua-duanya akan dipakai untuk menentukan efisiensi pe¬nomoran IP dalam suatu lingkungan jaringan. Pada subnet mask seluruh bit yang berhubungan dengan host ID diset 0. Sedangkan bit yang berhubungan dengan network ID diset 1.

Untuk menentukan suatu host berada pada jaringan luar atau pada jaringan lokal, kita dapat melakukan operasi AND antara subnet mask dengan IP Address asal dan IP Address tujuan, serta membandingkan hasilnya sehingga dapat diketahui ke mana arah tujuan dari paket IP tersebut. Jika kedua hasil operasi tersebut sama, maka host tujuan terletak di jaringan lokal dan paket IP dikirim langsung ke host tujuan. Jika hasilnya berbeda, maka host terletak di luar jaringan lokal, sehingga paket IP dikirim ke default router.

SEKILAS TENTANG IPV6 (IP VERSI 6)

Perkembangan jaringan dan internet yang berkembang sangat pesat akhir-akhir ini membuat Internet Protocol (IP) yang sering digunakan dalam jaringan dengan TCP/IP menjadi ketinggalan. Khususnya, karena sekarang ini telah terdapat berbagai aplikasi pada internet yang membutuhkan kapasitas IP jaringan yang sangat besar dan dengan jumlah yang sangat banyak. Aplikasi-aplikasi tersebut di antaranya email, multimedia menggunakan internet, remote access, FTP (File Transfer Protocol), dan lain sebagainya. Aplikasi ini membutuhkan supply layanan jaringan yang lebih cepat dan fungsi keamanan menjadi faktor terpenting di dalamnya.

Kebutuhan akan fungsi keamanan tersebut tidak dapat dipenuhi oleh IPV4, karena pada IP ini memiliki keterbatasan, yaitu hanya mempunyai panjang address sampai dengan 32 bit saja. Dengan demikian, diciptakanlah suatu IP untuk mengatasi keterbatasan resource Internet Protocol yang telah mulai berkurang serta memiliki fungsi keamanan yang handal (relia¬bility). IP tersebut adalah IPV6 (IP Versi 6), atau disebut juga dengan IPNG (IP Next Generation). IPV6 merupakan pengembangan dari IP terdahulu yaitu IPV4. Pada IP ini terdapat 2 pengalamatan dengan panjang address sebesar 128 bit.

Penggunaan dan pengaturan IPV4 pada jaringan dewasa ini mulai mengalami berbagai masalah dan kendala. Di mulai dari masalah pengalokasian IP address yang akan habis digunakan karena banyaknya host yang terhubung atau terkoneksi dengan internet, mengingat panjang addressnya yang hanya 32 bit serta tidak mampu mendukung kebutuhan akan komunikasi yang aman.

IPv6 mempunyai tingkat keamanan yang lebih tinggi karena berada pada level Network Layer, sehingga dapat mencakup semua level aplikasi. Hal tersebut berbeda dengan IPV4 yang bekerja pada level aplikasi. Oleh sebab itu, IPV6 mendukung penyusunan address secara terstruktur, yang memungkinkan Internet terus berkembang dan menyediakan kemampuan routing baru yang tidak terdapat pada IPV4.

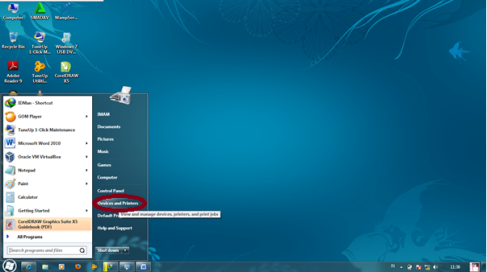

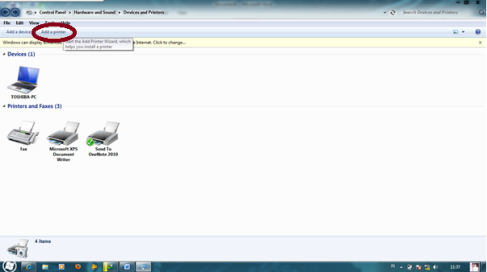

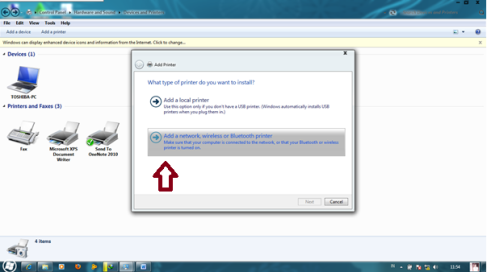

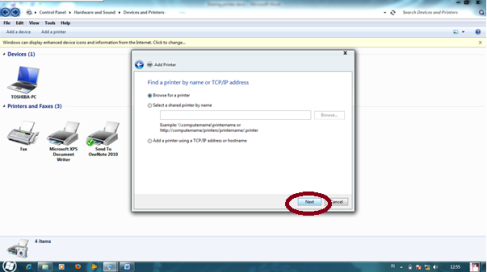

LANGKAH-LANGKAH SHARING PRINTER WIN7

1. Klik star

2. all program, Kemudian pilih devices and printers

3. Kemudian tampil seperti yang di bawah ini

4. Kemudian pilih Add a printers

5. Kemudian pilih Add a network, wireless or bluetooth printer

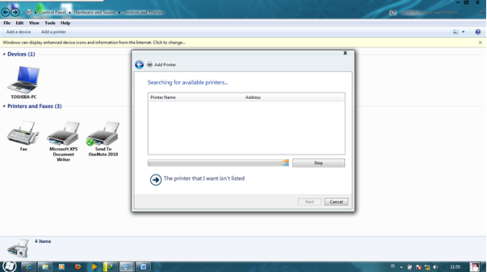

6. lalu mencari terdeteksinya printer

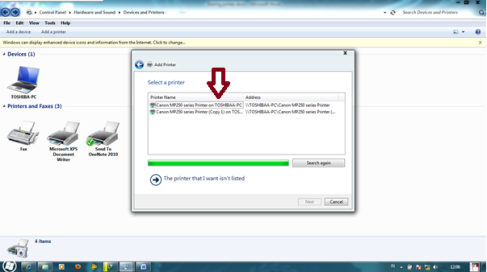

7. jika tampilannya seperti di bawah ini,berarti printernya terdeteksi

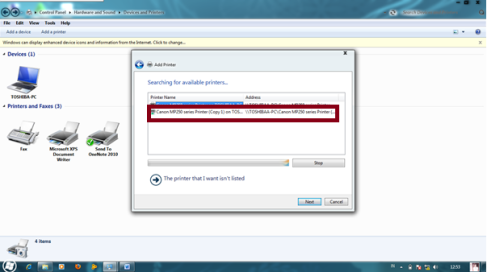

8. kemudian pilih nama printernya yang bertanda (copy)

9. kemudian muncul gambar di bawah ini,lalu ceklis browse for a printer dan klik next sampai finish

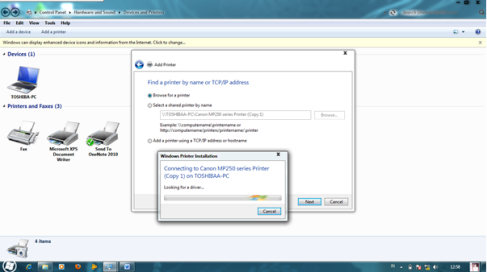

11.lalu lihat di network dan pilih nama PC user

12. Kemudian akan muncul seperti gambar yang di bawah ini, pilih saja printer yang aktif

15. Lalu klik next, tunggu hingga selesai, proses ini membutuhkan waktu yang cukup lama

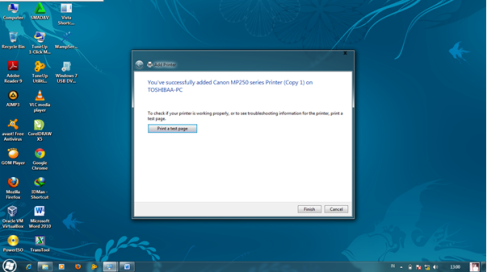

16. Apabila sudah selesai, akan tampil gambar seperti yang dibawah ini, klik saja finish

perbedaan tentang security wireless WPA,WPA2,WEP dan WPA-PSK

1.WPA

WPA(WI-FI PROTECTED ACCESS) Adalah suatu sistem yang juga dapat diterapkan untuk mengamankan jaringan nirkabel. Metoda pengamanan dengan WPA ini diciptakan untuk melengkapi dari sistem yamg sebelumnya, yaitu WEP. Para peneliti menemukan banyak celah dan kelemahan pada infrastruktur nirkabel yang menggunakan metoda pengamanan WEP.

Pengamanan jaringan nirkabel dengan metoda WPA ini, dapat ditandai dengan minimal ada tiga pilihan yang harus diisi administrator jaringan agar jaringan dapat beroperasi pada mode WPA ini. Ketiga menu yang harus diisi tersebut adalah:

a. Server

Komputer server yang dituju oleh akses point yang akan memberi otontikasi kepada client. beberapa perangkat lunak yang biasa digunakan antara lain freeRADIUS, openRADIUS dan lain-lain.

b. Port

Nomor port yang digunakan adalah 1812.

c. Shared Secret

Shared Secret adalah kunci yang akan dibagikan ke komputer dan juga kepada client secara transparant

2. WPA2

WPA2 adalah sertifikasi produk yang tersedia melalui Wi-Fi Alliance. WPA2 Sertifikasi hanya menyatakan bahwa peralatan nirkabel yang kompatibel dengan standar IEEE 802.11i. WPA2 sertifikasi produk yang secara resmi menggantikan wired equivalent privacy (WEP) dan fitur keamanan lain yang asli standar IEEE 802.11. WPA2 tujuan dari sertifikasi adalah untuk mendukung wajib tambahan fitur keamanan standar IEEE 802.11i yang tidak sudah termasuk untuk produk-produk yang mendukung WPA.

3. WEP

WEP Adalah standart keamanan & enkripsi pertama yang digunakan pada wireless, WEP (Wired Equivalent Privacy) adalah suatu metoda pengamanan jaringan nirkabel, disebut juga dengan Shared Key Authentication. Shared Key Authentication adalah metoda otentikasi yang membutuhkan penggunaan WEP. Enkripsi WEP menggunakan kunci yang dimasukkan (oleh administrator) ke client maupun access point. Kunci ini harus cocok dari yang diberikan akses point ke client, dengan yang dimasukkan client untuk authentikasi menuju access point, dan WEP mempunyai standar 802.11b.

WEP memiliki berbagai kelemahan antara lain :

1. Masalah kunci yang lemah, algoritma RC4 yang digunakan dapat dipecahkan.

2. WEP menggunakan kunci yang bersifat statis

3. Masalah initialization vector (IV) WEP

4. Masalah integritas pesan Cyclic Redundancy Check (CRC-32)

WEP terdiri dari dua tingkatan, yakni kunci 64 bit, dan 128 bit. Sebenarnya kunci rahasia pada kunci WEP 64 bit hanya 40 bit, sedang 24bit merupakan Inisialisasi Vektor (IV). Demikian juga pada kunci WEP 128 bit, kunci rahasia terdiri dari 104bit.

Serangan-serangan pada kelemahan WEP antara lain :

1. Serangan terhadap kelemahan inisialisasi vektor (IV), sering disebut FMS attack. FMS singkatan dari nama ketiga penemu kelemahan IV yakni Fluhrer, Mantin, dan Shamir. Serangan ini dilakukan dengan cara mengumpulkan IV yang lemah sebanyak-banyaknya. Semakin banyak IV lemah yang diperoleh, semakin cepat ditemukan kunci yang digunakan

2. Mendapatkan IV yang unik melalui packet data yang diperoleh untuk diolah untuk proses cracking kunci WEP dengan lebih cepat. Cara ini disebut chopping attack, pertama kali ditemukan oleh h1kari. Teknik ini hanya membutuhkan IV yang unik sehingga mengurangi kebutuhan IV yang lemah dalam melakukan cracking WEP.

3. Kedua serangan diatas membutuhkan waktu dan packet yang cukup, untuk mempersingkat waktu, para hacker biasanya melakukan traffic injection. Traffic Injection yang sering dilakukan adalah dengan cara mengumpulkan packet ARP kemudian mengirimkan kembali ke access point. Hal ini mengakibatkan pengumpulan initial vektor lebih mudah dan cepat. Berbeda dengan serangan pertama dan kedua, untuk serangan traffic injection,diperlukan spesifikasi alat dan aplikasi tertentu yang mulai jarang ditemui di toko-toko, mulai dari chipset, versi firmware, dan versi driver serta tidak jarang harus melakukan patching terhadap driver dan aplikasinya.

4. WPA-PSK

WPA-PSK (Wi-Fi Protected Access – Pre Shared Key) adalah pengamanan jaringan nirkabel dengan menggunakan metoda WPA-PSK jika tidak ada authentikasi server yang digunakan. Dengan demikian access point dapat dijalankan dengan mode WPA tanpa menggunakan bantuan komputer lain sebagai server. Cara mengkonfigurasikannya juga cukup sederhana. Perlu diketahui bahwa tidak semua access point akan mempunyai fasilitas yang sama dan tidak semua access point menggunakan cara yang sama dalam mendapatkan Shared-Key yang akan dibagikan ke client.

Pada access point Dlink DWL-2000AP, pemberian Shared-Key dilakukan secara manual tanpa mengetahui algoritma apa yang digunakan. Keadaan ini berbanding terbalik dengan akses point Linksys WRT54G, dimana administrator dapat memilih dari dua algoritma WPA yang disediakan, yang terdiri dari algoritma TKIP atau algoritma AES.

Setelah Shared-Key didapat, maka client yang akan bergabung dengan access point cukup memasukkan angka/kode yang diijinkan dan dikenal oleh access point. Prinsip kerja yang digunakan WPA-PSK sangat mirip dengan pengamanan jaringan nirkabel dengan menggunakan metoda Shared-Key.

kelebihan dan kelemahan jaringan kabel dan nirkabel

Keunggulan jaringan nirkabel:

1. Mobilitas

– Bisa digunakan kapan saja.

– Kemampuan akses data pada jaringan wireless itu real time, selama masih di area hotspot.

2. Kecepatan Instalasi

– Proses pemasangan cepat.

– Tidak perlu menggunakan kabel.

3. Fleksibilitas Tempat

– Bisa menjangkau tempat yang tidak mungkin dijangkau kabel.

4. Pengurangan anggaran biaya

5. Jangkauan luas

Kelemahan jaringan nirkabel :

1. Transmit data 1-2 Mbps, sedangkan jika menggunakan kabel akan lebih cepat.

2. Alatnya cukup mahal.

3. Propagansi Radio ( Interferensi Gelombang )

yaitu perpaduan dua gelombang yang mengacaukan jaringan wireless.

4. Kapasitas jaringan terbatas.

5. Keamanan data kurang terjamin.

6. Intermittence ( sinyal putus-putus )

kelebihan jaringan kabel

1. Relatif murah

2. Tingkat keamanan relatif tinggi (karena terhubung langsung serta terpantau hubungannya).

3. Performa/Stabilitas jaringan dan bandwith yang lebih tinggi dan lancar

4. Reliabilitas

kelemahan jaringan kabel

1. Kurang fleksibel jika ada ekspansi.

2. Mobilitas yang kurang

3. Wired lan harus di tempatkan di tempat yang aman

4. Security pada wired lan akan hilang pada saat kabel jaringan di potong atau ditap.

CARA PEMASANGAN KABEL UTP DENGAN MEMAKAI RJ45

Pertama-tama kita harus meyiapkan peralatan untuk memesang kabel utp dengan memakai rj45

Perangkat yang digunakan dalam pemasangan Kabel UTP adalah sebagai berikut :

1. Kabel UTP

Kabel UTP perlu kita gunakan untuk saling menyalurkan jaringan internet,dan di dalam kabel UTP ini di dalamnya ada 8 helai kabel kecil yang berwarna-warni,dan ini warna kabel kecil yang ada di dalam kabel UTP

2. conector rj45

RJ 45 adalah konektor kabel Ethernet yang biasa digunakan dalam topologi jaringan komputer LAN maupun jaringan komputer tipe lainnya

3. Lan tester

LAN TESTER digunakan alat untuk memeriksa benar tidaknya sambungan kabel

4. Tang crimping

Tank krimping adalah alat untuk memotong kabel UTP dan untuk menjepit ujung konektor,dan ini sangat penting sekali bagi kita yang ingin belajar cara mengkrimping kabel,alat ini bentuknya hampir sama dengan Tank biasa yang sering kita lihat atau temui. Dan di bawah ini adalah gambar tank crimping

5. pisau pengupas

digunakan untuk membuka kabel/mengupas kabel

adapun langkah langkah pemasangannya sbb:

Waktu akan memasangnya, maka potong ujung kabelnya, kemudian susun kabelnya trus diratakan dengan pisau potong yang ada pada crimp tool. Andak tidak perlu repot harus melepaskan isolasi pada bagian ujung kabel, karena waktu Anda memasukan kabel itu ke konektor lalu ditekan (pressed) dengan menggunakan crimp tool, sebenarnya saat itu pin yang ada di konektor menembus sampai ke dalam kabel. Perhatikan, agar penekannya (pressing) yang keras, soalnya kalau tidak keras kadang pin tersebut tidak tembus ke dalam isolasi kabelnya. Kalau sudah kemudian Anda test menggunakan LAN tester. Masukkan ujung ujung kabel ke alatnya, kemudian nyalakan, kalau lampu led yang pada LAN tester menyala semua, dari nomor 1 sampai 8 berarti Anda telah sukses. Kalau ada salah satu yang tidak menyala berarti kemungkinan pada pin nomor tersebut ada masalah. Cara paling mudah yaitu Anda tekan (press) lagi menggunakan tang. Kemungkinan pinnya belum tembus. Kalau sudah Anda tekan tetapi masih tidak nyambung, maka coba periksa korespondensinya antar pin udah 1-1 atau belum. Kalau ternyata sudah benar dan masih gagal, berarti memang Anda belum beruntung. Ulangi lagi sampai berhasil.

ada dua terdapat jenis pemasangan yaitu:

1.straight

Kabel jenis ini biasa digunakan untuk menghubungkan perangkat jaringan dengan tingkat hierarki yang berbeda. Sebagai contoh adalah ketika kita menghubungkan PC ke jaringan komputer kita di kantor lewat switch. Tipe kabel jenis ini lebih umum digunakan dan relatif lebih mudah dalam penyusunan kabelnya saat memasang konektor RJ-45. Berikut susunan warna kabel untuk tipe konektor RJ-45 Straight Through:

Ujung A

1. Putih Orange

2. Orange

3. Putih Hijau

4. Biru

5. Putih Biru

6. Hijau

7. Putih Coklat

8. Coklat

Ujung B

1. Putih Orange

2. Orange

3. Putih Hijau

4. Biru

5. Putih Biru

6. Hijau

7. Putih Coklat

8. Coklat

2.cross

Over Configuration

Kabel jenis ini biasa digunakan untuk menghubungkan dua perangkat jaringan dengan hierarki setingkat, sebagai contoh koneksi antara PC to PC, atau PC ke AP Radio, Router to router. Berikut konfigurasi

Kabel jenis ini biasanya dipakai untuk menghubungkan HUB/SWITCH dengan HUB/SWITCH yang lain.

Urutan pemasangan :

Salah satu sisi kabel diterminasi sesuai dengan standard “Straight Through”, sedangkan sisi kabel lainnya, dilakukan “Cross-Over”, sbb :

Pin 1 : Putih/Hijau

Pin 2 : Hijau

Pin 3 : Putih/Oranye

Pin 4 : Biru

Pin 5 : Putih/Biru

Pin 6 : Oranye

Pin 7 : Putih/Coklat

Pin 8 : Coklat

SeLeSaI

thanks

cara lengkap sharing data dan test koneksi pada virtual box

adapun langkah-langkahnya sbb:

untuk sharing data di virtual box,terlebih dahulu kita harus menginstall virtual box,dan menginstall windows xp di virtual box

untuk cara lengkapnya silahkan KLIK DISINI